|

17일 안랩(053800)에 따르면 최근 급여명세서를 위장해 칵봇(QakBot)을 다운로드하는 문서 파일이 국내에 지속적으로 유포되고 있다. 뱅킹형 악성코드로 알려진 QakBot은 지난 2008년부터 존재했던 오래된 악성코드로, 올해부터 유포량이 급증해 해외에서 자주 발견됐으며 지난 8월부터는 국내 사용자를 대상으로 유포되고 있다.

지난 8월 국내에서 발견된 문서에는 악성 매크로가 포함됐으며, 매크로 실행시 추가 악성 파일을 다운로드하게 된다. 해당 파일을 실행하면 `보호된 콘텐츠를 보기 위해 아래 동작을 수행하라는 내용`의 문구로 사용자의 호기심을 유발해 `매크로 사용 버튼`을 클릭하게끔 한다. 또 문구에 `휴대폰이나 태블릿에서는 보호된 문서를 볼 수 없기 때문에 데스크탑이나 노트북에서 사용하라`는 내용도 담겨있어 악성코드가 정상적으로 동작할 수 있도록 사용자를 유도하고 있다.

최근에 발견된 악성 메일에서는 다운로드 방식이 기존의 비주얼 베이직 스크립트(Visual Basic Script)가 아니라 수식 매크로(Excel 4.0 Macro)를 사용하고 있다. 수식 매크로(Excel 4.0 Macro)는 문서 바이러스가 유행했던 옛날 방식이지만, 최근에 다시 유행하면서 다른 악성코드에서도 자주 사용되고 있는 방식이라는 설명이다.

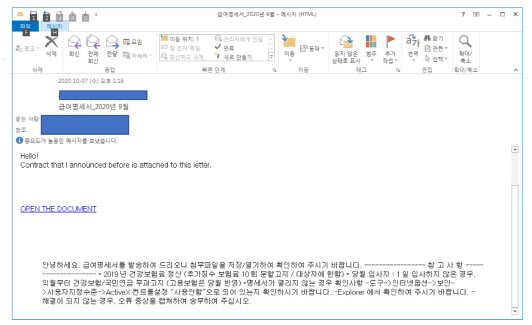

메일 본문에는 `급여명세서를 발송해 드리오니 첨부파일을 통해 확인하라`는 내용의 문구로 악성 파일을 내려받도록 유도하고 있다. 특히 건강보험, 국민연금 등에 관한 내용을 언급하고 있고, 명세서가 열리지 않는 경우의 처리 방식도 설명하면서 사용자를 현혹시키고 있다. 해당 메일에 속아 첨부파일을 내려받게 되면 압축파일 내부에 다운로더 기능을 가지고 있는 악성 문서가 존재한다.

최근 유포되고 있는 QakBot의 공통적 특징은 정상 파일로 위장하기 위해 정상 파일 정보를 사용하고 있으며, 디지털 서명(인증서)을 사용하고 있다. 그러나 서명 이름은 무작위로 기입돼 있다. QakBot 악성코드에 감염되면 △사용자 계정 및 금융 정보 탈취 △이메일 정보 수집 △업데이트 및 모듈 다운로드 기능 △해킹도구인 미미캣츠(mimikatz) 다운로드 및 실행 △웹 브라우저 인젝션 등의 공격에 노출된다.

안랩 측은 “사용자들은 출처가 불분명한 메일 열람시 주의가 필요하며 최대한 첨부 파일을 실행하지 않도록 해야 한다”고 당부했다.

![구매하려면 '자소서' 쓰세요…돈 있어도 못 사는 스포츠카[이車어때]](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042000097t.jpg)