|

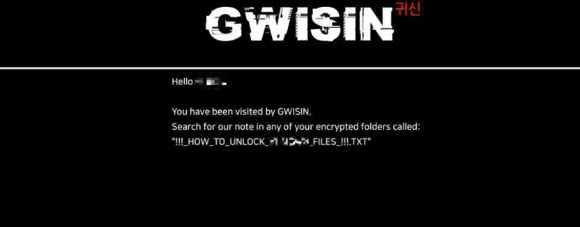

SK쉴더스는 25일 공개한 ‘귀신 랜섬웨어 공격 분석 리포트’에서 “3중 협박하며 금전을 갈취하는 ‘귀신 랜섬웨어’에 각별한 주의가 필요하다”며 이같이 밝혔다. 이들은 ‘귀신(GWISIN)’이라는 이름을 사용하며 국내 의료기관, 제약사, 금융기관 등 불특정 다수의 기업을 대상으로 사이버 공격을 진행 중이다. 국내 기업만을 겨냥한 대규모 랜섬웨어 공격은 이번이 처음이다.

리포트에 따르면 귀신 랜섬웨어 공격은 기업의 내부 시스템 침투, 내부 구조 확인, 정보 유출, 랜섬웨어 감염까지 평균 21일이 걸렸다. 이는 최소 67일이 걸리는 기존 지능형 지속 위협(APT·Advanced Persistence Threat)의 공격 시간보다 3배나 빠른 것이다.

이들은 ‘복호화 키 전달’, ‘기밀 데이터 공개’, ‘보안 취약점 보고서 제공’ 등 3단계에 걸쳐 수차례 금전을 요구했다. 다크웹을 통해 공격 대상의 임직원 계정 정보를 입수하고, 피싱 메일(낚시처럼 개인정보를 탈취하는 메일) 발송 등의 공격을 통해 기업의 가상사설망(VPN) 정보, 이메일 정보를 빼갔다.

이후 이들은 이렇게 얻은 정보를 통해 초기 공격 거점을 정했다. 이어 악성코드를 유포해 기업 내부 네트워크를 장악하고, 내부 기밀 데이터를 탈취했다. 이 과정에서 ‘돈을 송금하지 않으면 내부 자료를 유출할 것’이라고 지속적으로 협박했다. 다크웹 검색 사이트를 개설해 일반인들도 협박하고 금전까지 요구했다.

특히 이들은 랜섬웨어 공격 시 메시지를 남기는 랜섬 노트에 ‘국정원, 경찰청, 한국인터넷진흥원(KISA), SK쉴더스 등에 신고하지 마라’고 적시하기도 했다. SK쉴더스에서 침해사고 분석과 대응을 전담하고 있는 탑서트(Top-CERT) 관계자는 “금전을 획득하기 위해 동원할 수 있는 모든 방법을 사용하고 있어 각별한 주의가 요구된다”고 지적했다.

SK쉴더스는 △다차원의 방어 체계 △주기적인 취약점 진단 △본사뿐 아니라 협력업체 보안·운영 솔루션 점검 △24시간 365일 모니터링을 통한 보안관제 운영 등이 필요하다고 지적했다. 보안 단계별 방어 요소를 마련해 랜섬웨어 감염 전에 탐지하고 차단할 수 있는 대책도 마련해야 한다고 덧붙였다.

김병무 SK쉴더스 클라우드사업본부장은 “귀신 랜섬웨어는 국내 기업을 겨냥해 고도화된 공격을 펼치면서도 기업 해킹을 통해 얻은 정보를 악용해 개인에게까지 피해를 확대하는 점에서 수법이 매우 악랄하다”며 “진화하고 있는 랜섬웨어 공격에 대응하기 위해 일차원적인 대책 마련이 아닌 심층적인 원인 분석과 종합적인 보안 전략을 수립해 나가야 한다”고 강조했다.

|

![“아빠 살려줘” 14분간 애원한 남매, 결국 죽였다 [그해 오늘]](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110700001t.jpg)

!['960억 껑충' 빅뱅 대성 ‘유흥업소 논란' 빌딩 어디길래[누구집]](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/11/PS24110601917t.jpg)