3일 지니언스 시큐리티 센터(GSC) 위협 분석 보고서에 따르면 북한 해킹 조직 ‘APT37’은 지난해 5월부터 11월까지 ‘북한 시장 물가 분석 문서’ 등으로 위장한 공격을 수행했다. 국내에서 주로 사용하는 HWP, HWPX 등 한글과컴퓨터 문서 파일에 악성코드를 심어 대북 종사자들에게 유포했다.

|

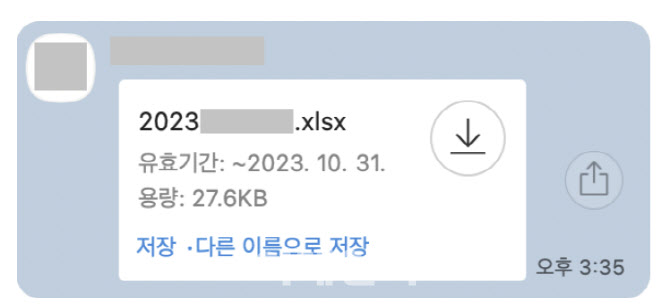

이후 로그인이 돼 있는 PC용 모바일 메신저를 활용하거나, 키보드로 입력하는 비밀번호 데이터를 가로채는 ‘키로거’ 악성코드로 계정 정보를 탈취했다. 이 같은 방식으로 공격자는 피해자 주변 지인들에게 악성 문서를 보내 2차 공격을 가한 것으로 분석됐다. 평소 알고 지내던 지인으로 위장해 신뢰도를 높이고, 의심을 피하기 위한 의도다. 지난해 10월 17일 발견된 악성 엑셀 파일 또한 PC용 모바일 메신저를 통로로 일대일 대화 또는 단체 대화방에 유포됐다.

|

악성코드가 실행되고 나면 공격자가 운영하는 ‘명령제어 서버(C2)’로 PC가 연결된다. 쉽게 말해, 악성 문서를 받아 실행하는 피해자가 많아질 수록 공격자가 추가 공격을 가할 수 있는 통로가 많아진다는 의미다.

|

2022년 10월 말 APT37은 북한 분야 전문가들이 가입된 특정 모바일 메신저 단체 대화방을 통해 악성 문서를 유포한 바 있다. 이는 인터넷 익스플로러(IE)에서 발견되지 않았던 새로운 취약점을 악용한 기법이었다.

이후 지난해 10월 이태원 참사 사고 당시 ‘용산 이태원 사고 대처상황’이라는 공문서 사칭 악성 문서가 모바일 메신저로 유포되기도 했다.

문종현 GSC 센터장은 “최근 공격자들은 이메일이나 웹사이트 뿐만 아니라 국내에서 많이 사용하는 온라인 메신저 기반 공격도 은밀히 활용하고 있다”며 “실제 특정 인물이 사용하고 있는 PC용 모바일 메신저로 악성 문서를 전파해 믿고 열어보도록 했다”고 설명했다.

이어 “악성 파일 하나만 설치하면 원격으로 PC를 제어하는 일은 너무 쉽기 때문에 피해 범위도 다양하고 넓다는 인지해야 한다”며 “추가 파일을 설치할 통로를 만드는 형태기 떄문에 피해가 무궁무진할 수 있다”고 경고했다.

![결혼 앞둔 예비신부 사망…성폭행 뒤 살해한 그놈 정체는 [그해 오늘]](https://image.edaily.co.kr/images/vision/files/NP/S/2026/03/PS26031200001t.jpg)