|

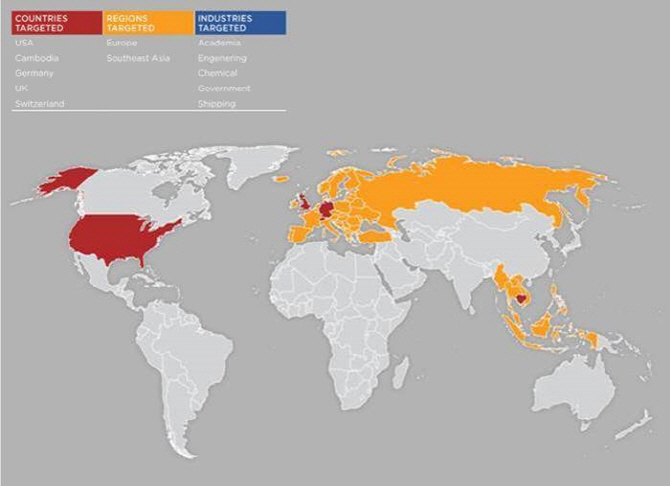

파이어아이는 이날 공식 블로그를 통해 밝힌 동향 분석 자료에서 오는 29일 있을 캄보디아 총선에 앞서 캄보디아 선거관리 당국에 대한 보안 위협에 대해 분석한 결과 템프페리스콥이 미국이나 유럽 등지의 기업체를 공격할 때 사용한 인프라와 동일·유사한 부분을 찾아냈다고 밝혔다.

공격에 사용된 세 개 서버의 로그를 조사한 결과, 중국 하이난에서 잠정적 사이버 공격자의 IP주소를 추적할 수 있었다. 이 공격에는 캄보디아 내부는 물론 북미 정상회담, 일본 정부 관련 내용을 언급한 보도자료 형태의 문서파일이 활용됐다.

파이어아이는 여러 요소를 종합적으로 고려할 때 이 공격이 전형적인 중국 기반의 지능형 지속 공격(APT)과 동일선상에 있다고 판단했다. 또 이런 일련의 활동을 통해 중국 정부가 캄보디아 정세에 대한 넓은 가시성을 갖게 된다고 결론지었다.

템프페리스콥은 적어도 2013년 쯤부터 활동을 시작한 것으로 추정된다. 주로 해양 관련 엔지니어링 업체나 해운업, 제조업, 방위산업, 정부기관, 학술조사 관련 대학교 등을 공략해왔다고 파이어아이는 설명했다.

파이어아이는 또 “앞으로 템프페리스콥이 더 넓은 범위의 정부기관, 국제 기구 및 민간산업을 공략 할 것으로 예측한다”며 “이들이 동남아시아에서 사업을 운영하는 유럽 기업과 연안 지역 국가의 내정을 비롯해 광범위한 활동 범위를 보인다는 사실을 알 수 있다”고 덧붙였다.

|

![아파트에서 숨진 트로트 여가수…범인은 전 남자친구였다 [그해 오늘]](https://image.edaily.co.kr/images/vision/files/NP/S/2024/11/PS24113000001t.jpg)