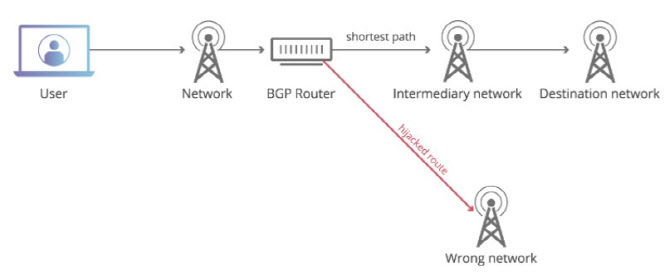

해킹 수법은 ‘보더 게이트웨이 프로토콜(BGP) 하이재킹’이라 불리는 공격으로 추정되고 있다. 이는 인터넷에서 데이터의 이동 경로를 설정해주는 라우팅을 악의적으로 조작하는 것이다. 마치 고속도로의 표지판을 변경해 차가 잘못된 길로 가도록 하는 것과 비슷하다.

|

6일 본지가 클레이스왑 개발사 오지스로부터 확보한 사고 분석 자료를 보면, 지난 3일 발생한 이 공격은 정체를 알 수 없는 해커 집단에 의해 7개월에 걸쳐 치밀히 준비된 공격으로 분석됐다. 이번 분석은 국내 사이버 보안 업체 티오리가 진행한 것이다.

보고서는 “대략 7개월 전부터 클레이스왑을 해킹하기 위해 다양한 시도와 실험을 한 흔적이 블록체인에 남아 있었다”며 “해킹에 사용된 지갑 주소는 1개월 전(1월 4일) 생성된 것으로 보인다”고 했다.

해킹 수법은 BGP 하이재킹으로 의심된다. 통신사(ISP)를 해킹해 ‘라우팅 테이블’을 변경시켜 카카오 서버로 가는 요청(카카오 SDK)이 해커들이 구축한 서버로 가면서 악성코드가 다운로드됐다는 분석이다. 그 결과 BGP 하이재킹이 발생한 약 1시간 30분 동안 총 325개 지갑에서 407개의 비정상적 트랜잭션이 일어나며 22억원 상당의 암호화폐가 해커의 지갑으로 빠져나갔다.

해커 조직은 악성코드에 ‘다코드(Darkode)’라는 글로벌 해커 조직의 시그니처를 남겼다. 실제 해당 조직이 이번 공격을 수행했는지, 단순 위장했는지는 알 수 없다. 다만 고도화된 해킹 수법과 탈취한 자산을 이더리움 블록체인 네트워크로 이전시키는 등 신속함으로 미뤄볼 때 최소 5명 이상의 수준 높은 해커들로 구성됐을 것으로 짐작된다. 원래 클레이스왑은 카카오 계열사인 그라운드X가 개발한 클레이튼 블록체인 기반이다.

보고서는 “오지스가 사고 원인으로 파악된 카카오 SDK 파일은 제거했지만, 언제든 같은 방식으로 해당 카카오 서버로의 요청을 가로채 악성코드를 유포시킬 수 있는 리스크가 상존하기 때문에 카카오와 통신사의 보안 강화가 필요하다”고 지적했다.

한 보안 전문가도 “이건 서비스 사업자 뿐 아니라 근본적으로 인터넷을 이루는 기간통신사업자들이 라우팅 보안을 강화하지 않으면 해결할 수 없는 문제”라고 지적했다.

해킹 피해를 입은 오지스는 사고 다음 날인 4일 한국인터넷진흥원(KISA)에 침해 사고 신고를 접수한 상태다. KISA 관계자는 “디파이 해킹 사고 신고가 접수된 건 이번이 처음”이라고 했다. 오지스는 이날 유출된 자산 전액에 대해 선제적으로 보상을 실시하겠다고도 밝혔다. 오지스는 “보상은 피해 토큰 수량 그대로 나갈 예정”이라며 “절차에 대해선 추가 공지를 통해 안내하겠다”고 했다.

!['36.8억' 박재범이 부모님과 사는 강남 아파트는[누구집]](https://image.edaily.co.kr/images/vision/files/NP/S/2026/02/PS26021500062t.jpg)